La autenticación en dos pasos está enfrentando un problema serio, que ya se veía venir, pero de todos modos pone en alerta a los dispositivos Android. Y es que gracias a un grupo de investigadores, sabemos que ahora existe un nuevo y sofisticado ataque contra los mismos, capaz de robar información vital como los mensajes privados o los códigos de verificación en dos pasos (2FA).

Dicho ataque se le conoce como Pixnapping (la fusión de las palabras “pixel” y “kidnapping”, lo que se traduce en “secuestro de píxeles”), que demuestra ser una amenaza latente para el ecosistema Android y las cuentas de sus usuarios en cualquier contexto. Te contamos todos los detalles.

Pixnapping: un ladrón silencioso que pone en peligro la autenticación en dos pasos

Si hay algo que asusta de Pixnapping es la simplicidad operativa con la que actúa. Y es que este ataque no requiere que el usuario conceda permisos especiales, la medida favorita de Android para al menos limitar el acceso a las apps sospechosas o poco confiables que se instalen.

Los académicos detrás de este descubrimiento explican que el ataque explota interfaces de programación de Android y un canal lateral de hardware, un fallo en el funcionamiento interno del dispositivo que afecta a casi todos los Android modernos.

La única condición que necesita este ataque para hacer de las suyas es que instales una aplicación maliciosa sin saberlo. Luego de hacerlo, la app actúa como un espía invisible, listo para leer todos los datos que se muestren en la pantalla mientras ejecutas otras aplicaciones. Esto incluye tu correo en Gmail, e incluso conversaciones en servicios de mensajería conocidos por su máxima privacidad como Telegram y Signal.

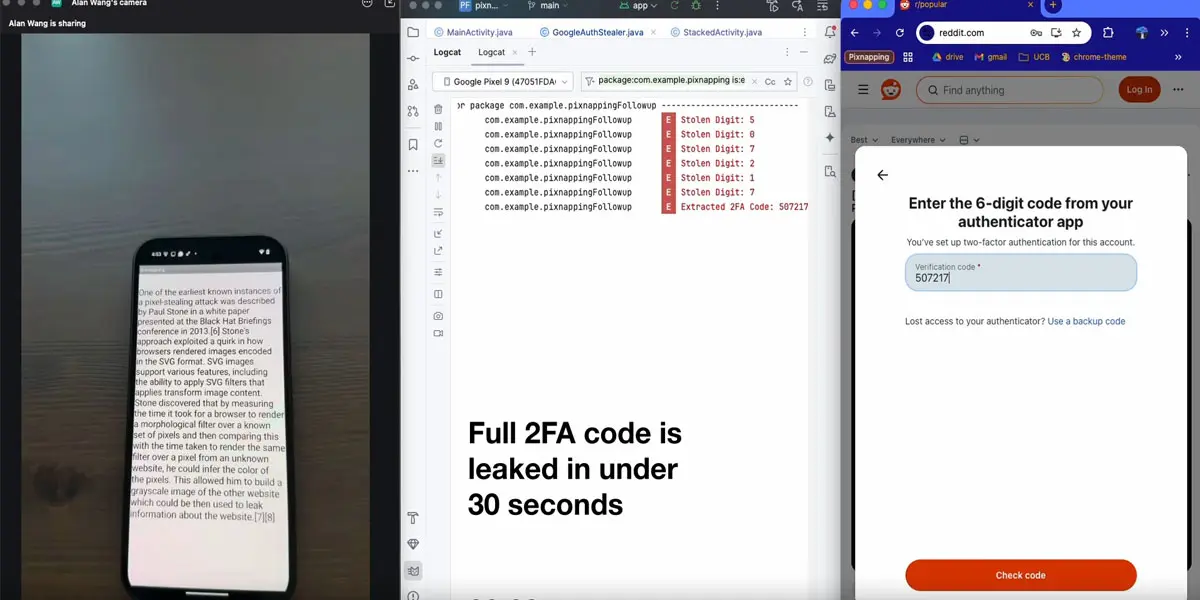

Por supuesto, el botín más jugoso para los ciberladrones que emplean este método son los códigos 2FA generados por apps como Google Authenticator, Proton Authenticator y cualquier otra alternativa similar. Lo peor es que en menos de 30 segundos pueden robar los códigos temporales, sin que el usuario se entere.

Esto representa una amenaza que pone en alto riesgo la última línea de defensa para proteger las cuentas, pues teniendo tan solo los códigos 2FA, cualquier estafador podría ingresar a ellas sin necesidad de contraseñas. Dentro de todo lo malo, existe un alivio, y es que Pixnapping tiene una limitación clave: no puede robar información que no se muestre en la pantalla de forma explícita.

Google y Samsung son las primeras víctimas potenciales

Los Google Pixel, desde el modelo 6 hasta el 9, al igual que el Samsung Galaxy S25, han sido las primeras víctimas de este ataque. Los investigadores pudieron obtener sin esfuerzo datos confidenciales de websites y varias aplicaciones populares desde dichos modelos, dejando en claro el potencial de esta amenaza.

Ante la desagradable sorpresa, Google respondió de inmediato: ya existe un parche (CVE-2025-48561) que pretende solucionar tal aprieto. El problema es que, a pesar de esto, Pixnapping continúa funcionando bajo ciertas condiciones. La gran G asegura que vendrá un parche de seguridad adicional con la actualización de diciembre, con la cual se reforzará la seguridad.

No obstante, la amenaza ya existe y puede evolucionar. Muy pronto será necesario implementar otro tipo de estrategias para garantizar la seguridad de las cuentas. Con Pixnapping ha quedado claro.

La entrada Pixnapping: un peligro inminente que puede robarte los códigos 2FA de Android se publicó primero en Androidphoria.